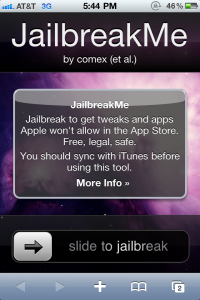

Con el paso de los modelos de iPhone de Apple, el Jailbreak, la apertura del sistema de archivos para poder instalar aplicaciones, temas y complementos no aprobados por Apple se ha facilitado de tal forma que ahora mismo es tan fácil como desbloquear el móvil cuando vas a realizar una llamada: deslizando una barra en pantalla de izquierda a derecha y…esperar.

Ayer apareció el nuevo sistema de «Jailbreak« y hoy ya os traigo este video en el que los chicos de JailbreakMe explican paso a paso cómo realizar el proceso, accediendo al sitio http://www.jailbreakme.com directamente desde tu iPhone, iPod Touch o iPad.

Recuerda que no podrás ejecutar el Jailbreak si instalas una versión superior al iOS 4.0.1, pues es la versión máxima soportada por el Jailbreak en la actualidad; por lo demás, si te preguntas si es legal hacer Jailbreak a tu iPhone, puedes estar tranquilo, hace muy poco que en los EEUU se ha aprobado por parte del Congreso…así que tienes todas las de la Ley.

En caso de que quieras volver atrás y no quieras tener tu iPhone, iPod Touch o iPad con el Jailbreak tan sólo tendrás que realizar una sincronización a través de tu iTunes en tu ordenador eligiendo la opción de restaurar y todo volverá a la «normalidad».

Espero que os animéis a hacer más libre vuestros equipos de Apple, existen algunas aplicaciones interesantes que sólo están accesibles para el iPhone con Jailbreak, así que ¿por qué no?

Saludos

David Serantes

Libre de Apple, pero no de los agujeros de seguridad de un software no controlado.

Pensaros bien antes de hacerle el JB a vuestros iCacharros, e informaros de lo que realmente hacen y como funcionan:

http://www.loopinsight.com/2010/08/01/jailbreakme-returns-offers-jailbreak-for-iphone-4-and-ipad/

un saludo! 😉

Gracias Arrozconnori, es importante que cada uno se preocupe de saber el estado en el que tiene su iPhone con Jailbreak.

Sin embargo el método utilizado ea tan seguro/inseguro como los utilizados desde el primer momento por el Dev-Team.

Los problemas con los MMS o el Facetime ya han sido resueltos con una actualización de la app Cydia.

Es un móvil nada más, y en este caso es complicadísimo estropearlo a nivel software…Apple ha conseguido tanta estabilidad en su sistema que SIEMPRE se puede restaurar al estado original.

No obstante cada uno es responsable de lo que haga con él, gracias por el enlace.

Saludos

David Serantes

totalmente de acuerdo, pero no me refería al hecho de poder estropearlo o no..

el link que he pegado no era el correcto, este sí 🙂

http://www.uberbin.net/archivos/apple/jailbreakme-un-exploit-de-seguridad.php?utm_source=feedburner&utm_medium=feed&utm_campaign=Feed%3A+uberbin+%28Denken+Über%29

Hola, este sistema de jailbreak, si bien es preocupante por la vulnerabilidad que pone al descubierto, no aumenta los riesgos de seguridad en si mismo.

Esa web carga un PDF modificado que explota una vulnerabilidad o bug del reproductor de PDF integrado en Safari que permite al archivo hacerse con privilegios administrativos, descargar software adicional (cydia) instalarlo y modificar el sistema operativo y sus permisos de forma que este pierde sus restricciones y el jailbreak es realizado.

Esto en si mismo no supone un problema, ya que nos fiamos del devteam y en este caso nos preguntan y lo hace el que quiere.

El problema es que la vulnerabilidad existe y esta permite que una web cargue de forma automática y sin intervención ni conocimiento por parte del usuario un PDF modificado que por ejemplo recopile toda tu libreta de direcciones y la mande por correo.

A este tipo de vulnerabilidad se le denomina critica y debe ser solucionada con urgencia, que se sepa aún no esta siendo explotada pero no tardará demasiado.

El hacer o no el jailbreak es irrelevante, esta vulnerabilidad es del IOS, no del jailbreak y son vulnerables todos los terminales con IOS.

Otro problema adicional es que al arreglar el bug, cosa que hará Apple pronto se eliminará el jailbreak lo que hará que la gente tenga que escoger entre la libertad y la usabilidad por un lado y la seguridad por el otro ya que al actualizar perderemos el jailbreak.

Para terminar diré que este tipo de bugs son muy comunes y están asociados a los reproductores de PDF desde hace años, la verdad es que no se si el reproductor es de Adobe o de Apple pero esto no es importante ya al ser Apple y sus restrictivas políticas en los terminales de los usuarios (que no suyos) la que impide instalar alternativas para las tareas más comunes del IOS con la excusa de que «duplica» las funciones del sistema es por tanto responsable de los problemas que esas mismas políticas causan.

Disculpas por el post duplicado.

Saludos

Irónicamente, la única forma de evitar el exploit es hacer el jailbreak y arreglarlo «desde dentro».

Hay un par de opciones por ahi circulando, por ejemplo:

http://xsellize.com/topic/76545-how-to-fix-the-pdf-exploit-after-jailbreaking-with-jailbreakme/

No es muy elegante, pero es que sin jailbreak se puede explotar la vulnerabilidad visitando cualquier web, abriendo cualquier correo (lo he probado con el pdf del jailbreak y nisiquiera hace falta abrir el adjunto, se ejecuta el código con sólo abrir el correo), etc… desde luego si alguien lo explota no va a poner un «slide to hack» de confirmación ^^

La otra opción es esperar a que apple saque, seguramente en breve, una revisión que arregle eso, con cualquiera de las dos opciones evitamos el exploit, la única no recomendable es «dejarlo como está, que funciona».

eso mismo acabo de ver hacer un rato.. el Bug REALMENTE está en el visor de PDF de Adobe/Apple, en definitiva, en el terminal antes de ser Jailbrekeado.

Gracias por la aclaración @rarillo 🙂

@Avantasia, @Rarillo, mil gracias por dejar en los comentarios tan interesantes enlaces y soluciones para el exploit.

Un fuerte abrazo

David Serantes